Em um cenário onde as ameaças cibernéticas evoluem constantemente, empresas enfrentam uma decisão crucial: como estruturar seus testes de invasão (pentest) para maximizar a proteção de seus ativos digitais? A BrownPipe Consultoria, especializada em Segurança da Informação há mais de 13 anos, apresenta uma análise sobre duas abordagens que vêm ganhando destaque no mercado.

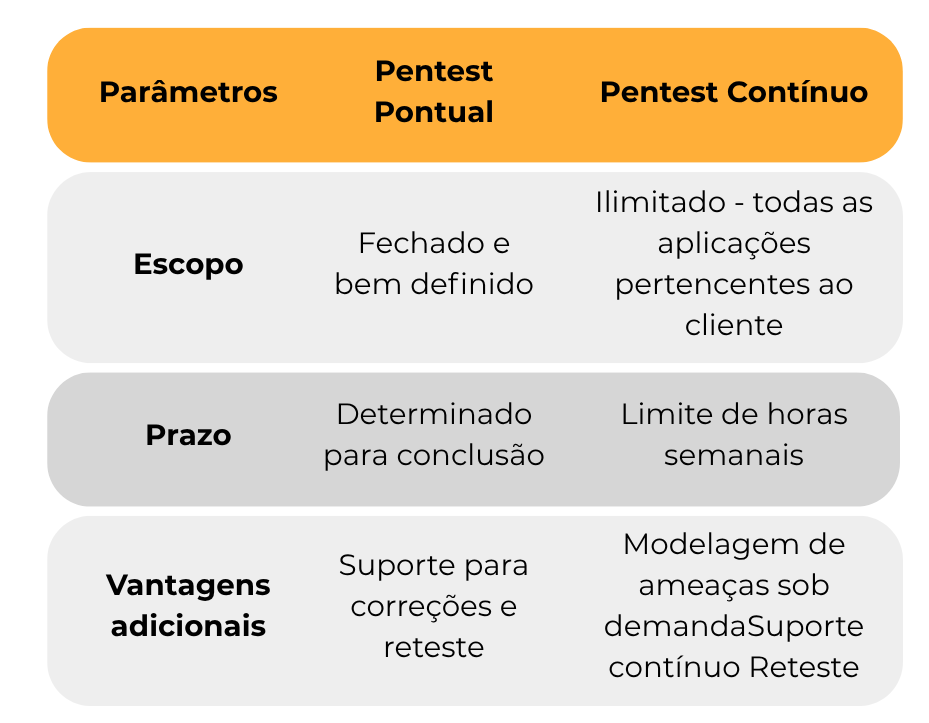

Os testes de invasão, fundamentais para identificar vulnerabilidades antes que se tornem incidentes de segurança, podem ser estruturados de duas formas principais, cada uma atendendo a necessidades organizacionais específicas, conforme apresentado na tabela abaixo.

Comparação entre as modalidades

O Pentest Pontual caracteriza-se pela realização de testes em um conjunto específico de aplicações, com escopo bem delimitado e prazo determinado. Esta modalidade atende empresas que necessitam de avaliações focadas em sistemas críticos ou que passaram por atualizações significativas.

Por outro lado, o Pentest Contínuo oferece uma abordagem mais abrangente, permitindo avaliações regulares de todo o portfólio de aplicações da organização. A flexibilidade na priorização torna esta modalidade particularmente atrativa para empresas em crescimento ou com desenvolvimento ativo de novos sistemas.

Diferencial da BrownPipe

Independente da modalidade escolhida, a equipe da BrownPipe mantém suporte contínuo para orientação na correção de vulnerabilidades identificadas, incluindo verificação da efetividade das implementações através de retestes.

Além disso a BrownPipe conta com um Pentest diferenciado, diferente das soluções oferecidas no mercado que utilizam apenas testes automatizados, a BrownPipe foca em uma verificação minuciosa, realizando testes manuais para identificar falhas que não são encontradas em testes automatizados.

Modelagem de Ameaças: o diferencial do Contínuo

Um aspecto distintivo do Pentest Contínuo é a inclusão de atividades de modelagem de ameaças sob demanda. Este serviço permite que organizações recebam orientação proativa durante o desenvolvimento de novos sistemas, identificando potenciais riscos de segurança ainda na fase de projeto.

A modelagem de ameaças integrada ao pentest contínuo representa uma mudança de paradigma: da segurança reativa para a segurança por design.

Critérios para decisão

A escolha entre as modalidades deve considerar fatores como maturidade da infraestrutura de TI, frequência de lançamento de novas aplicações, recursos disponíveis e estratégia de segurança corporativa. Empresas com ambientes estáveis podem se beneficiar do modelo pontual, enquanto organizações com desenvolvimento contínuo tendem a obter maior valor do modelo contínuo.

Precisa de orientação sobre qual modalidade escolher?

Nossa equipe de especialistas está pronta para analisar seu cenário específico e recomendar a estratégia mais adequada.